随着汽车的连接性和复杂性增强,汽车行业也面临着新的挑战:初始以及持续的网络安全风险评估。目前,汽车零部件的计算机化程度不断提升,控制的核心系统数量也不断增加,因此,网络漏洞也随之增加。全球的监管部门已经起草相关指导文件监管这些风险,将于近几年推行。面对新的网络安全风险,整车厂拥有车辆的完整信息,能够最快地做出反应,因此最适合实行并管理风险评估流程。这包括风险评估流程的所有阶段:资产识别、漏洞和威胁分析、风险认定和风险处理。

风险评估是什么?何时开展?为何需要?

首次网络安全风险评估需在汽车生命周期的最初阶段进行。根据即将出台的ISO/SAE 21434标准(道路车辆——网络安全工程标准),设计新车时,制造商需要开展初始网络安全风险评估,也就是网络安全风险审计。

有了风险审计结果,我们最终就能确定网络安全目标,完善网络安全要求,最终形成确保网络安全的设计。

然而,正如我之前的一篇博文所写,这只是多次风险评估的第一次。汽车行业中,风险评估流程尚未完全实行。但当汽车的安全运营中心出现新的警告时,必须开展风险评估,这是事故响应程序的一部分。

举例来说,出现了以下某个事故:

- 系统识别出某辆已经投入使用的汽车受到攻击,或者

- 通用漏洞披露中新发布的漏洞可能影响到某种汽车模型。

利用风险评估的结果,制造商就能制定网络安全事故响应计划,有需要时进行必要的维护,将汽车拉回安全状态。

风险评估流程有什么要求?需要提供什么?

强大的风险评估流程能够提供洞察,帮助人们做出切实可行的决定——显然不是每一个公布的漏洞都需要我们召回汽车,或通过OTA软件发布更新包。做出正确、成熟的风险评估后,我们就能做出大胆而不莽撞的选择。

然而,透彻理解自身环境非常耗时。寻求最优评估方式的过程,如果操作不正确,也会花费更多时间。人们希望评估流程能够尽快发现关键问题,即时提供必要的解决方案。此外,该流程需要基本上达到全自动化,以备将来处理汽车安全运营中心收到的大量事故。

▪ ▪ ▪

如何做到?需要技术讨论

假设安全运营中心发布了新的警告,要么是因为已经部署好的车内防御解决方案出了问题,要么是因为发布时就已存在漏洞。

如何搭建最好的风险评估流程?新出台的ISO/SAE 21434标准指出了一条明路。在此我们更加细致、直白地讨论这个问题:

资产识别:自身是否受到影响?在何处受到了影响?

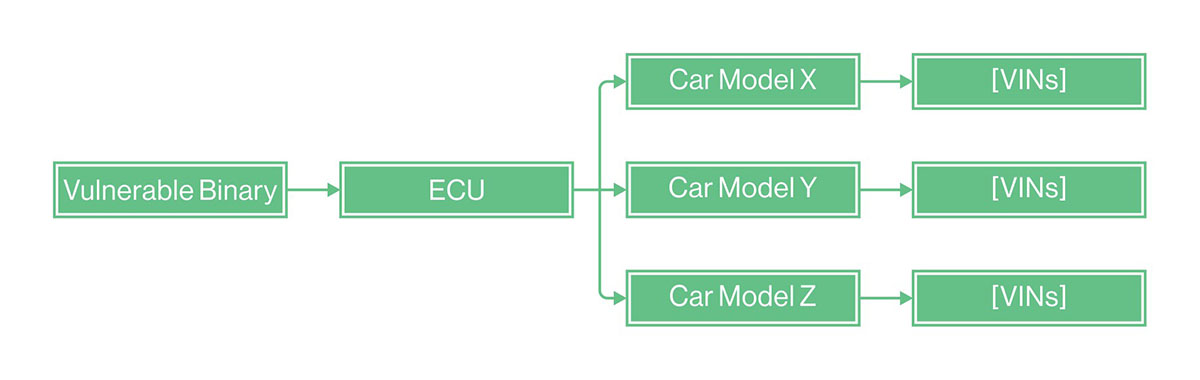

第一步就是暴露评估。我们需要明确是否有资产可能会受到上述漏洞或攻击的影响。这些资产包括二进制文件、微控制单元、个人验证信息网络等。根据资产识别流程,我们需要确定这些资产,并考虑:

- 风险资产会影响哪些其他资产?举例来说,某个二进制文件可能会部署在许多微控制单元上,因此遭到暴露的几率大大超过预期。

- 风险资产目前出现在哪种车型?

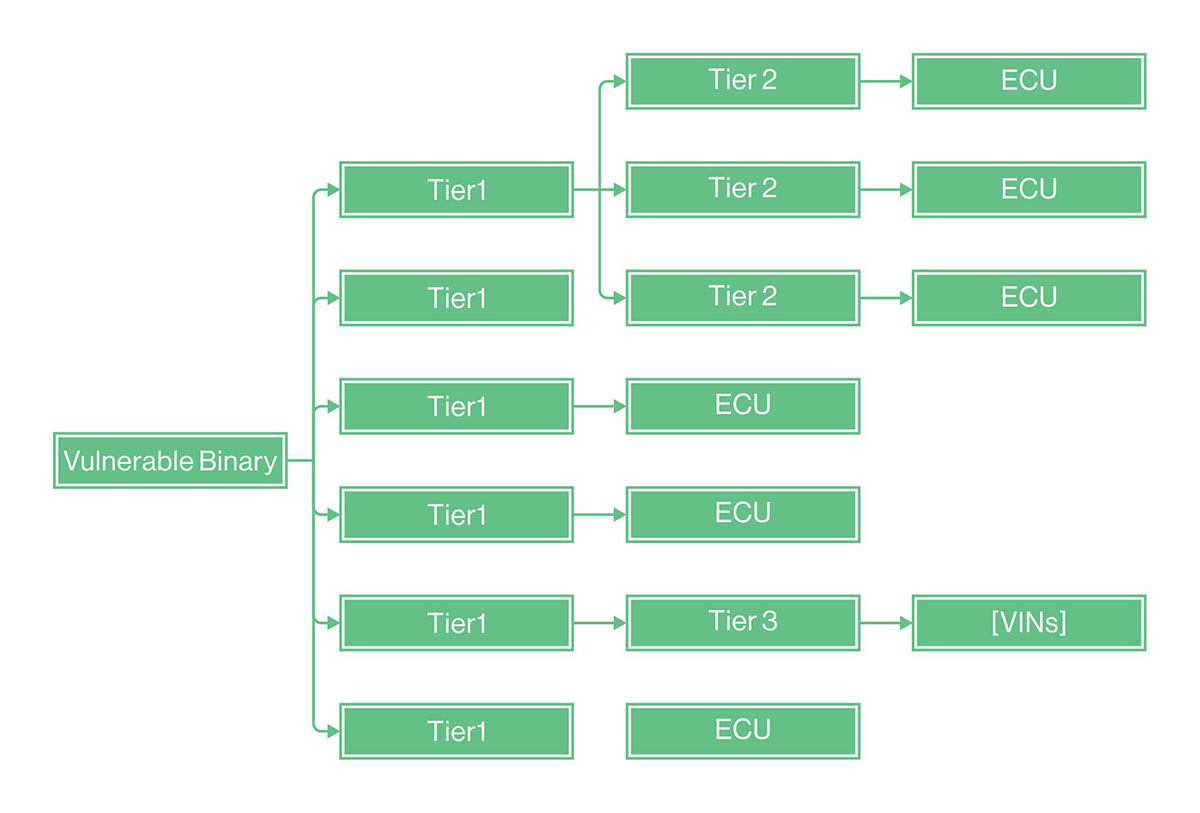

目前,精确的资产识别所需的数据可能分散在整车厂和其不同供应商手中,因此应检查完整的软硬件物料清单。这意味着,当事故发生时,整车厂需要联系各家供应商,询问受影响资产的状态。

这一流程花费很高,需要更多方面参与,还会出现整车厂和供应商之间的服务级别协议和自然的往返延迟。为了满足上文中定义的流程要求,整车厂需要从一开始便拥有相关数据,对自身的资产有清晰的了解。

漏洞分析和威胁情景:攻击者会怎么做?

假设我们已经受到攻击,那么看看下一步如何走。接下来的任务就是,了解攻击者在目前的漏洞或攻击向量下能够做什么。我们需要调查,攻击者想要利用上述漏洞获取什么机会和可能。

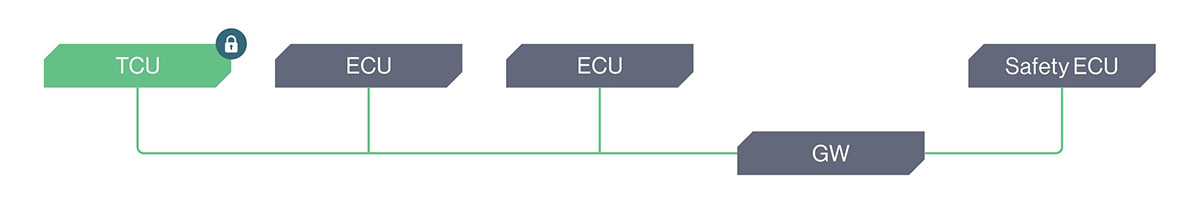

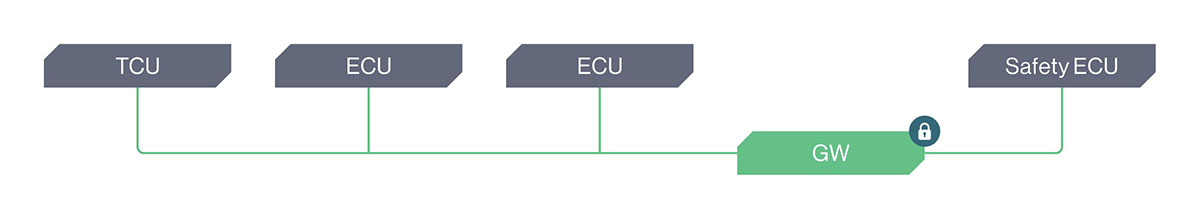

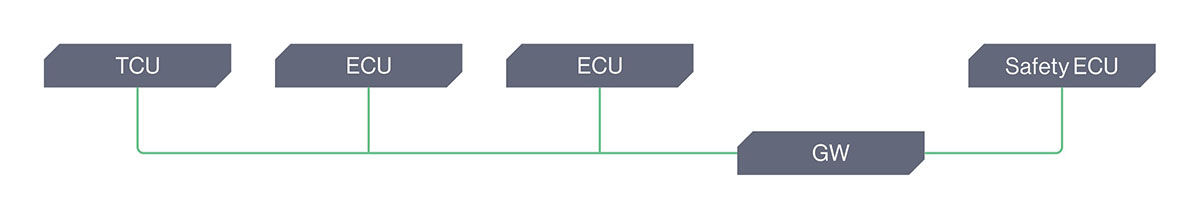

比如,攻击者可以在与目标汽车间距离较短的情况下,借助已经发布的远程代码执行漏洞,通过未受安全保护或未受监控的网络侵入汽车,从而方便后续横向移动,直接接触安全电子控制单元。

更简单的例子是,假设攻击者已经侵入汽车的某个内部部件,而上述的攻击向量因此允许他们向安全电子控制单元发送恶意指令。

基本上,我们需要在自己的网络中“扮演”攻击者的角色,并考虑到其所有的拓扑模型、终端特征以及我们已经部署的安全措施。

风险认定——做出成熟决策

一旦完整的威胁模型成形,我们便需评定事故的风险等级。

有两个参数共同确定了风险等级,我们需要将其一并纳入考虑:

1. 攻击可行性——事故发生的实际概率;

2. 影响评级——事故发生后带来的影响。这是安全问题还是经济问题(例如在汽车使用前将其锁定,阻止其正常使用以获得赎金)

这里分析两个例子:

1. 相对简单的例子是蓝牙漏洞。 在常见的嵌入式蓝牙栈中发现了零日漏洞。这一漏洞的严重程度评分很高,可以实现远程代码执行,而后续无需特权提升,必须近距离接触才能利用漏洞。

首先,我们意识到,在已经投入市场和将要投入市场的车型中,有哪些搭载了这种蓝牙模块,它可能安装在车载信息娱乐系统或自动变速箱控制单元等外围系统。为了方便讨论,假定受到攻击的部分是自动变速箱控制单元。 其次,我们调查了可能的攻击向量和攻击者的操作模式。 以下是三种可能情况:

A.资产受到嵌入式安全解决方案的保护,避免漏洞遭到利用。

B.资产受到外围安全解决方案的保护,避免受到攻击的部分进一步侵入汽车的内部系统。

C.资产不受安全解决方案保护,可以使攻击者直接攻击车辆安全网络。

此外还有很多种情况。 每种情况发生的几率都相似,然而产生的影响却截然不同。有些情况下,汽车完全不受影响,有些情况下,安全的方方面面都受到威胁。

2.更复杂的情况是汽车开放系统架构的漏洞。

假设零日漏洞刚刚发布,影响了某个常用汽车开放系统架构的效果。这一漏洞的严重程度评分很高,可以实现远程代码执行,而后续无需特权提升,必须在同一网络之下才能利用漏洞。

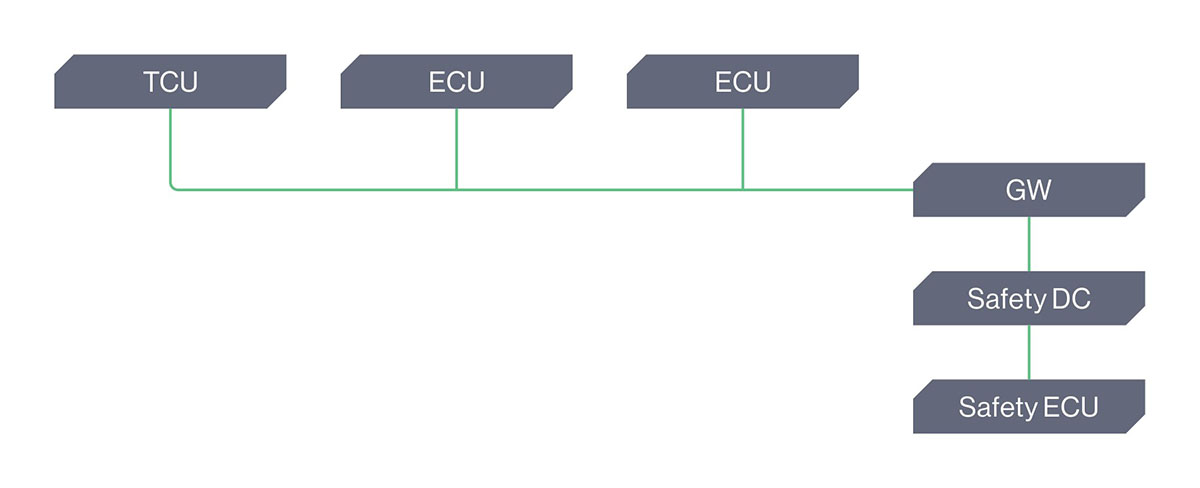

我们迅速找到了受影响的电子控制单元和相关的车型。为了方便讨论,假设受到影响的电子控制单元距离汽车外围有一段距离。

以下是三种可能情况:

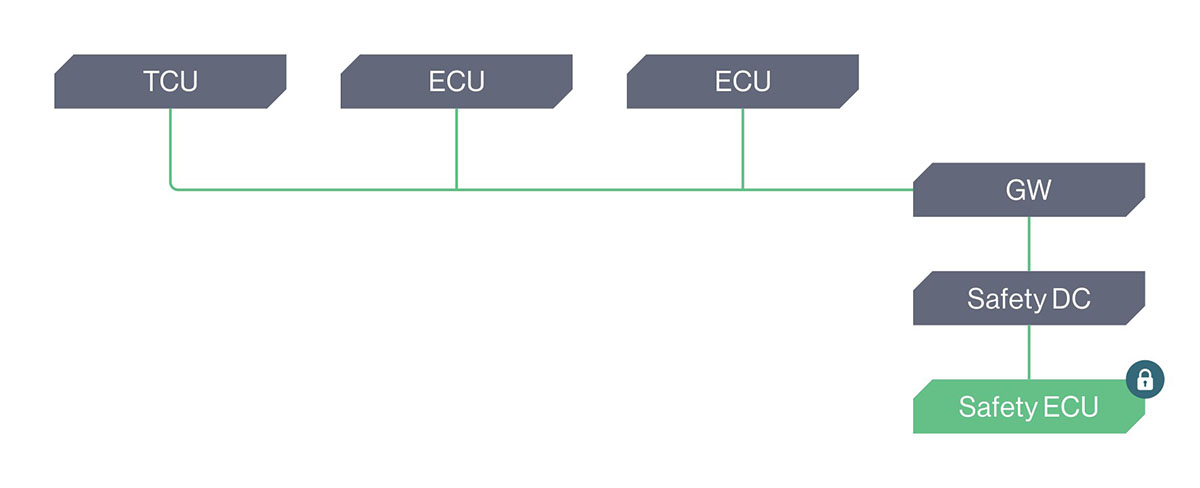

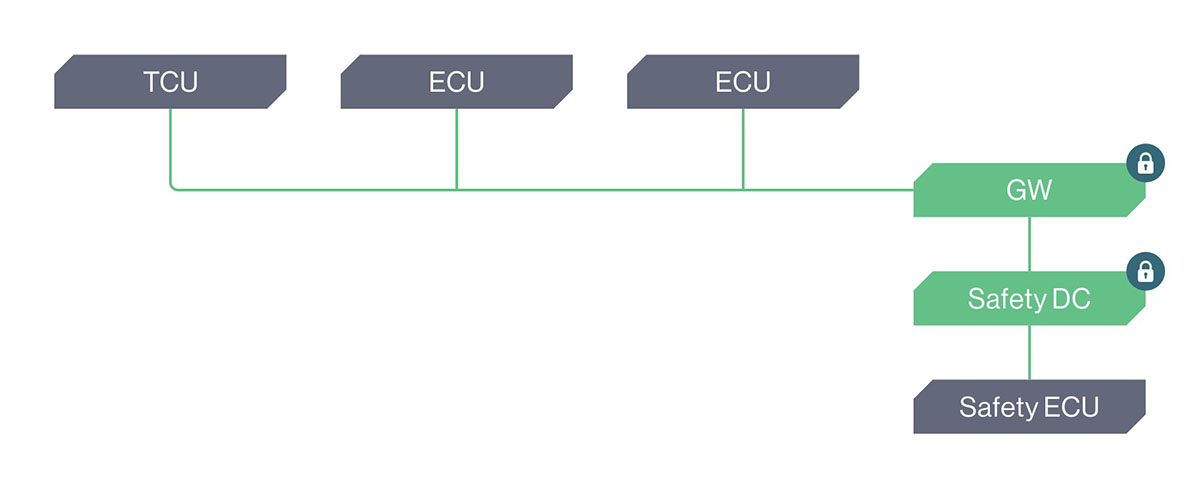

A.资产受到嵌入式安全解决方案的保护,避免漏洞遭到利用。

B.每个在外围和资产中间的路由电子控制单元都拥有网络入侵检测与防御系统,能够管理、监测入站数据包。

C.资产不受任何安全解决方案保护,从外围到资产的路径也不受保护。

此外还有很多种情况。 每种情况下漏洞遭到利用的安全影响相似,但利用漏洞的可行性差异很大,包括:

1. 可行性最小——攻击者已经绕开了几个安全措施,可能在攻击资产之前攻击其他设备。

2. 可行性最大——外围上有另一个有公开漏洞的设备,且可由该设备直接通往资产。

我们明白,风险由两个主要因素共同影响:攻击可行性和影响评级。不同情况下,每个因素都会带来不同影响。

一旦风险等级确定,并纳入考虑范围内,就能最终决定威胁等级,从而制订更加成熟的应对方案。

▪ ▪ ▪

风险处理

如果遵循我们的完整流程,找到人们追求的“智能”风险认定方法,决定处理方案的过程则会显得微不足道。然而,这一决定仍然要考虑到供应链的限制、众多汽车程序和不同的分支模型。

我们也要保证,处理方案不与汽车其他重要网络安全策略和已有决定产生冲突。

这些处理方案与行业内其他方案一样,都需要良好的硬件、严格的监测,在所有受影响的车型中都进行验证。

时间最重要

网络安全风险评估不可能一劳永逸,我们需要不断面对这一流程,涉及不同来源的各种事件。随着时间推移,汽车遭受的攻击也会增加,我们也需要分配更多的注意力和资源来处理越来越多的事故。我们必须提高反应速度,因为在评估风险的过程中,事故很容易失控。而这样的事故无法在传统的汽车时间框架中解决。

风险评估流程需要完整简化,将整个流程所需时间从目前的几周降低到未来的数日甚至是数小时。想要成功,准备也很重要。要完成这一评估流程,评估人员必须提前收集所有所需数据,为后续不同步骤提供支持。

在处理可能产生严重后果的事故时,评价人员不能将时间浪费在服务级别协议和过程中的众多实体中。

由谁完成?整车厂

即便已经分析过的各种情况和可能,我们也只了解了皮毛。然而,想要正确开展风险评估,就需要汽车的全部信息,至少也要了解受攻击汽车的拓扑模型,要是有相关的软硬件物料清单就更好。

复杂的汽车供应链中,能够对风险评估负责的唯一实体就是整车厂。 供应商无法看到车辆全貌,因此无法对此负责。就算是承担品牌风险、负责客户联系的整车厂,也需要在评估过程中将其他方面造成的干扰和延迟降到最低,以此避免将时间浪费在不同供应商之间的沟通上。

▪ ▪ ▪

下一步

新的ISO标准指出,制造商必须公布新型网络风险和漏洞的识别方式,并公布其正确应对的方式。

现在,我们可以理解,风险评估并不会只有0和1两种结果,而是一个更加复杂的认定过程,哪怕在同一个汽车项目之内,也会出现不同结果。

整车厂目前面对一个新的需求,也就是快速评估汽车,包括电子控制单元的软硬件物料清单,避免因供应商干预或延迟而受到影响。面对新的需求,整车厂成功的关键就是及时做好准备,采取网络战略手段进行网络安全生命周期管理,优化流程,加快反应,更好地应对下一次事故。

Nathaniel Meron

首席产品兼营销官